Comment contourner la sécurité du BlackBerry

Lors d'une conférence à Boston, Tyler Shields, du laboratoire Veracode, s'exprime sur les logiciels malveillants pouvant infiltrer les BlackBerry. Il présente les motifs d'utilisation de ces spywares, que ce soit pour des particuliers ou pour des entreprises.

Tyler Shields, doyen du laboratoire de recherche Veracode, passe beaucoup de temps à décortiquer les téléphones mobiles BlackBerry, aujourd'hui omniprésents dans les entreprises. Ses découvertes peuvent décevoir tous ceux qui pensent que ces appareils sont sécurisés.

Cette semaine, lors de la conférence Source à Boston, Tyler Shields présentera ses trouvailles dans une présentation intitulée « les logiciels espions (spywares) pour Blackberry : the Monkey steals the Berries (traduction littérale : le singe vole les baies). »

Il explique comment les personnes mal intentionnées peuvent placer des spywares sur les téléphones mobiles et partir avec vos données confidentielles. Il donne également des conseils aux utilisateurs sur la manière dont ils peuvent se défendre.

Côté logiciels intrus, il mentionne l'application FlexiSpy, qui permet d'obtenir des copies de SMS, de journaux d'appels (logs), d'emails, des traces de localisation et d'écouter les conversations. A ce titre, il cite le site internet FlexiSpy pour en préciser les utilisations possibles : « piéger les épouses ou les maris qui mentent, stopper l'espionnage d'un employé, protéger les enfants, faire des sauvegardes automatiques, poser des micros dans les salles de réunion, etc. » En parallèle, le site internet Mobile Spy écrit que « vous pouvez voir exactement ...

...ce qu'ils font alors que vous êtes en déplacement. Vos enfants sont-ils en train d'écrire des messages pendant qu'ils conduisent ou encore téléphonent-ils toute la nuit ? Vos employés envoient-ils des messages faisant mention d'informations confidentielles de la société ? Effacent-ils leurs journaux d'appels ? »

A dire vrai, certaines personnes pourraient voir ces programmes comme servant à renforcer la sécurité, particulièrement quand il s'agit de contrôler des envois éventuels de données confidentielles par les employés. Mais les spywares ont toujours été des armes à double tranchant. Les administrateurs informatiques en ont pendant longtemps utilisé des variantes pour accéder à distance aux machines qui par exemple ont besoin d'être réparées.

Tyler Shields se concentre surtout sur les mauvais aspects des logiciels espions de ce smartphone. Il déclare à ce titre que« les logiciels spywares pour mobile sont faciles à écrire et le modèle de sécurité est trop flou. » Il précise ...

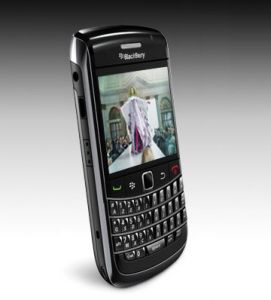

Crédits photo : BlackBerry

...qu'« il n'y a pas de moyen facile ou du moins automatisé qui pourrait nous confirmer ce que fait réellement cette application. Nous faisons confiance au fournisseur pour la majorité des dispositifs de sécurité de nos mobiles. »

L'intervention de Tyler Shields sera similaire à celle qu'il a délivrée en février dernier lors de la conférence ShmooCon. Une autre présentation sera davantage basée sur le nombre considérable de moyens dont disposent les pirates pour exploiter l'iPhone.

Dans cette conférence, Trevor Hawthorn, fondateur et principal manager à Stratum Security, traite des failles de sécurité (qui ont été arrangées depuis) trouvées dans le réseau AT&T utilisé par Apple pour l'iPhone. Il explique comment une épidémie « de déblocage » (jailbreaking) désactive les contrôles de sécurité du mobile.

Le déblocage est un procédé que les utilisateurs d'iPhone ou d'iPod exploitent afin de faire tourner le code qu'ils souhaitent, qu'il soit ou non autorisé par Apple. Débloquer le téléphone vous permet de télécharger une variété d'applications non disponibles dans l'Apple Store.

Pour ceux qui détestent la main lourde d'Apple et privilégient toutes les méthodes qui contournent les conventions des entreprises, débloquer son téléphone est très attrayant. Mais comme le dit Trevor Hawthorn, « il y a un problème, un gros problème. »

Il indique que « débloquer un iPhone fait perdre au mobile 80% de ses contrôles de sécurité, sachant qu'environ 7% de l'ensemble des iPhones le sont ». Les personnes mal intentionnées ont ainsi effectivement une multitude de cibles parmi lesquelles choisir.